Cyber Resilience Act

Threat and

Risk

Assessment

Von der Schwachstelle zum Sicherheitskonzept. PICKPLACE unterstützt Hersteller elektronischer Systeme bei der Identifikation, Bewertung und Dokumentation technischer Bedrohungen. Wir verbinden Security Engineering mit tiefem Hardware- und Software-Verständnis — für Produkte, die langfristig sicher und resilient bleiben.

Bedrohungen Systemisch analysieren und CRA-Konform Dokumentieren

Ab 2026 müssen Hersteller nachweisen, dass ihre vernetzten Embedded Systeme den neuen EU-Sicherheitsvorgaben entsprechen. Ab 2027 sind nur noch konforme Produkte in der EU zulässig.

Eine detaillierte Risiko- und Bedrohungsanalyse mit der TARA ist die Grundvoraussetzung für die CE-Konformitätserklärung nach dem neuen Cyber Resilience Act.

-

TARA-Analysen sind die Basis für Security-Konzepte

-

Mit TARA-Analysen können Physical Security Assessments strukturiert werden

-

TARA bietet einen objektiven Bewertungsrahmen für Schwachstellen

-

Threats werden systematisch in Kategorien unterteilt, damit Handlungsfelder offen erkannt werden

-

Threat and Risk Assessments sind Grundlagen für interne Entscheidungsprozesse zu Security Hardening

Wir unterstützen Sie bei der technischen Umsetzung:

-

Schwachstellenanalyse: Identifikation und Bewertung potenzieller Sicherheitslücken in Software und Hardware.

-

Threat and Risk Assessment: Systematische Analyse möglicher Bedrohungsszenarien und Risikobewertungen, um gezielte Gegenmaßnahmen zu entwickeln.

-

Authentifizierung und Autorisierung: Verifizierung aller Zugriffe, um sicherzustellen, dass nur berechtigte Nutzer oder Systeme Zugriff haben.

-

Sichere Updates: Sicherstellung, dass nur autorisierte und überprüfte Software-Updates auf die Geräte gelangen.

-

Verschlüsselte Kommunikation: Schutz der Datenübertragung durch bewährte Verschlüsselungsverfahren.

-

Schlüsselmanagement: Sicheres Management kryptografischer Schlüssel und Geheimnissen über den gesamten Lebenszyklus eines Produkts.

-

Robuste Peripherie: Absicherung und Härtung der Hardware-Komponenten gegen physische und elektronische Manipulation.

-

Sichere Speicher: Schutz sensibler Daten durch sicheres Speicher-Management und Zugriffssteuerung.

-

Trusted Platforms: Aufbau sicherer Plattformen, die grundlegende Vertrauensanker für die Cyber Security der Geräte bieten.

Machen Sie den "Schnelltest CRA" und finden in wenigen Schritten heraus, ob Sie von neuen CRA-Anforderungen betroffen sind.

Kontaktieren Sie uns

Konzeptpapier TARA

Unser Konzeptpapier beschreibt den prozessualen Aufbau der TARA im Rahmen des Cyber-Security-Engineering bei PICKPLACE. Es zeigt, wie Bedrohungs- und Risikoanalysen methodisch mit Systemdesign, Softwarearchitektur und organisatorischen Maßnahmen verknüpft werden. Neben den technischen Grundlagen der TARA enthält das Papier eine konkrete Vorgehensbeschreibung zur Umsetzung von Cyber Engineering gemäß IEC 62443 und Cyber Resilience Act (CRA), inklusive Beispielen für typische Angriffsvektoren und Bewertungsmethoden. Das Dokument richtet sich an Entwicklungsleiter, Sicherheitsbeauftragte und Systemarchitekten, die Cyber-Security als festen Bestandteil ihres Entwicklungsprozesses verankern möchten.

BEST PRACTICE

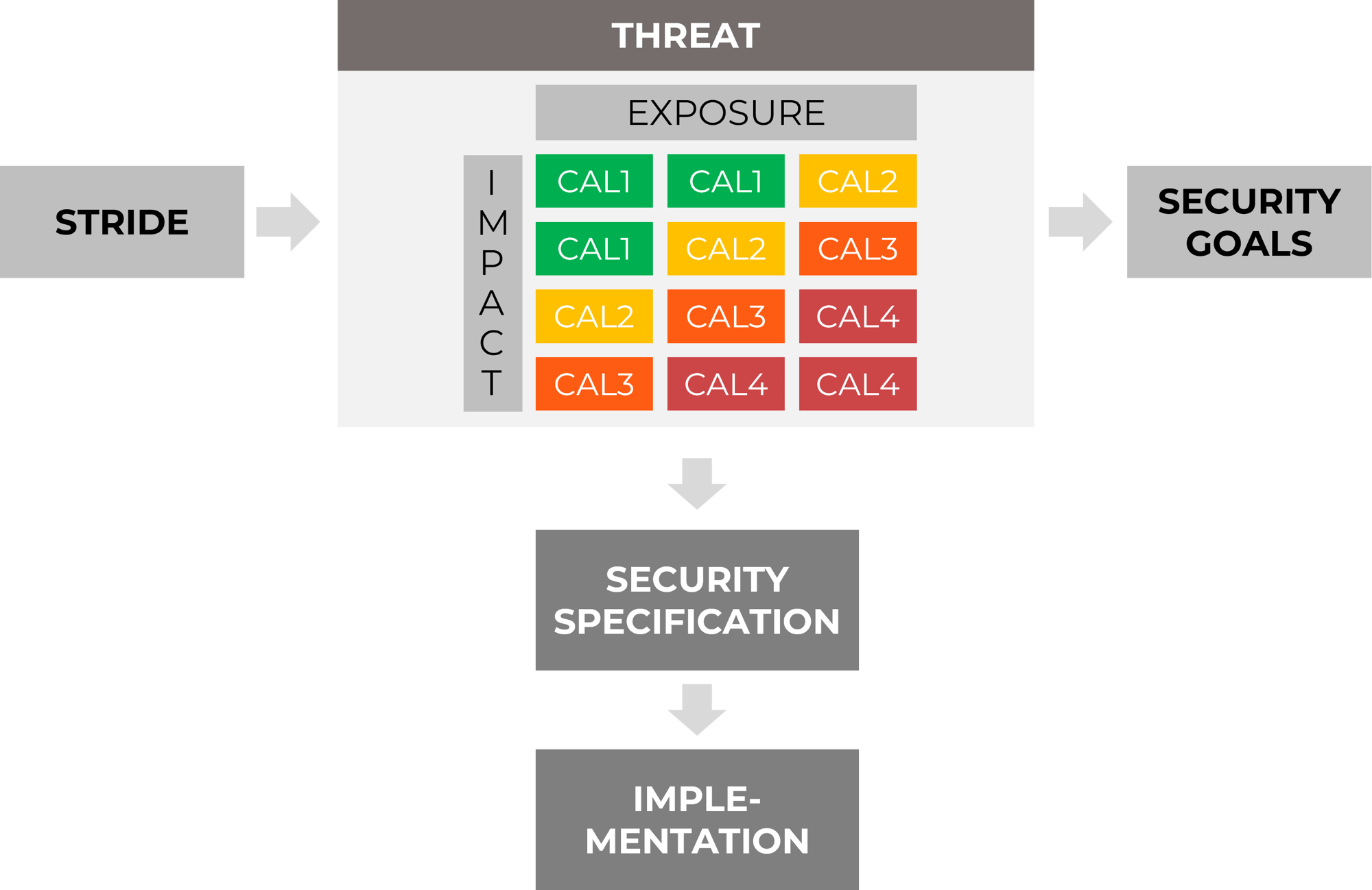

STRIDE-Systematik für TARA (Threat Analysis and Risk Assessment)

Die Sicherheitsstandards und -regulierungen im Bereich eingebetteter Systeme, insbesondere im Automobilsektor, haben in den letzten Jahren an drastisch an Bedeutung gewonnen. Schon heute sind viele Tier-1s und Fahrzeughersteller zu drastischen Maßnahmen verpflichtet, Cyber Security durch die gesamte Wertschöpfungskette sicherzustellen. Im Zuge dieser Entwicklungen spielen die UNECE R155 und UNECE R156 sowie die Arbeiten der WP.29 eine zentrale Rolle. Diese Regulierungen und Gremien zielen darauf ab, die Cybersicherheit und Software-Updates in vernetzten Fahrzeugen zu gewährleisten

BEST PRACTICE

Maßnahmen gegen DoS- und Flooding-Attacken

Anti-DoS-Maßnahmen sind im Kontext von eingebetteten Systemen eng mit Speicher- und Verarbeitungsressourcen verknüpft. Da solche Systeme meist auf begrenzte Hardware ausgelegt sind, müssen Schutzmechanismen implementiert werden, um den regulären Betrieb nicht zu beeinträchtigen.

EMBEDDED CYBER SECURITY

ELEKTRONIK SICHER MACHEN

Wir erklären unsere Dienstleistungen zum Thema Cyber Security im Kontext Elektronik und Embedded Systems. Starten Sie mit uns durch und erwirken sichere Systeme durch robuste Maßnahmen direkt auf Ihren Steuer- und Messgeräten.

BEST PRACTICE

Zero-Trust-Kommunikation auf Seriellen Bussystemen

Wie auch der Verkehr zwischen PC-Nutzern und Internetseiten stets verschlüsselt und vor dem "Mithören" abgesichert ist, sollten auch Steuergeräte oder elektronische Devices stets vor dem Mithören durch Fremde gesichert sein. Doch zu oft resultiert die Einfachheit seriellen Bussystemen mit Protokollen wie CAN oder ModBus in blanker Offenheit der Kommunikation.

EU-RICHTLINIE VERABSCHIEDET

Anforderungen des Cyber Resilience Act für Embedded Software

Der Cyber Resilience Act (CRA), der vor kurzem (Oktober 2024) vom EU-Rat verabschiedet wurde, setzt neue Sicherheitsanforderungen für digitale Produkte. Es wird mit der aktuellen Gesetzgebung ein direkter Bezug zur CE-Kennzeichnung gemacht, da die Einhaltung der im CRA festgelegten Cybersicherheitsanforderungen künftig Voraussetzung für die CE-Zertifizierung digitaler Produkte sein wird. Die CE-Kennzeichnung signalisiert, dass ein Produkt den geltenden EU-Richtlinien entspricht und sicher auf den Markt gebracht werden darf. Mit dem CRA werden nun auch Cybersicherheitsaspekte zu einem integralen Bestandteil dieser Zertifizierung.

CASE STUDY

Cyber Security für Embedded Systems

Can it run Doom? Was als Internet-Meme begann, ist sinnbildlich für das oft unterentwickelte Sicherheitsdenken im Kontext von Embedded Systems. Wir stellen die Pfeiler sicherer Elektronikgeräte vor.

Neugierig geworden?

Fragen, Anmerkungen und Anregungen darüber wie wir arbeiten und entwickeln beantworten wir gerne im persönlichen Gespräch. Senden Sie uns gerne eine Anfrage zu Ihrem Anliegen.

Wir freuen uns auf Sie.

Dr.-Ing. Hendrik Schnack

Vertrieb, Technik, Strategie

Hummam Kadour

Vertrieb