Cyber-Schutz für Elektronik

Cyber

Security

Embedded

Systems

Embedded Cyber Security für Elektronik und Embedded

Gefahren erkennen, Risiken minimieren

Im Zentrum unserer Arbeit steht ein ganzheitlicher Sicherheitsansatz, der auf die Identifikation und Minderung von Risiken abzielt. Durch Schwachstellenanalysen und die Implementierung von Sicherheitsmechanismen machen wir Systeme widerstandsfähig gegen Bedrohungen und sichern die Integrität der Kommunikationsteilnehmer. Dabei legen wir besonderen Wert auf die Absicherung von Datenverkehr, den Schutz sensibler Daten und die Robustheit der Hardware-Peripherie. Cyber Security ist für uns mehr als nur Schutzmaßnahmen – es ist ein durchdachter Prozess, der den gesamten Lebenszyklus des Produkts begleitet.

Kern unserer Embedded Cyber Security-Aktivitäten sind:

Threat and Risk Assessment: Systematische Analyse möglicher Angriffsmethoden und Risiken zur Ableitung von Schutzmaßnahmen

Authentifizierung und Autorisierung: Verifizierung aller Zugriffe, um sicherzustellen, dass nur berechtigte Nutzer oder Systeme Zugriff haben.

Sichere Updates: Sicherstellung, dass nur autorisierte und überprüfte Software-Updates auf die Geräte gelangen.

Verschlüsselte Kommunikation: Schutz der Datenübertragung durch kryptografische Verfahren.

Schlüsselmanagement: Sicheres Management kryptografischer Schlüssel über den gesamten Lebenszyklus.

Sichere Speicher: Schutz sensibler Daten durch sicheres Speicher-Management und Zugriffssteuerung.

Cyber Security Technologien Für Embedded Systems

Wir setzen auf modernste Technologien und Werkzeuge, die eine umfassende Absicherung von Embedded Systems ermöglichen.

Embedded Cyber Security ist somit ein Ansatz, der branchenübliche Standards mit Sicherheitsmechanismen aus der IT und OT vereint. Damit können anspruchsvolle Sicherheitsanforderungen für Elektronik und Devices erfüllt werden.

Die Grundlage unserer Arbeit bildet eine starke Kombination aus Software- und Hardwarelösungen, die höchsten Sicherheitsanforderungen gerecht wird.

-

AES (Advanced Encryption Standard)

-

CMAC (Cipher-based Message Authentication Code)

-

SSH (Secure Shell)

-

TLS (Transport Layer Security)

-

Diffie-Hellman Key Exchange

-

RSA (Rivest–Shamir–Adleman Encryption)

-

ECDSA (Elliptic Curve Digital Signature Algorithm)

-

TRNG (True Randon Number Generators)

-

HMAC (Hash-based Message Authentication Code)

-

ECC (Error Correction Code)

-

ARM TrustZone

“”

Cyber-Resilienz ist kein Zustand, sondern ein Prozess. Sie ernst zu nehmen muss heute Teil unternehmerischen Handelns sein.

Cyber Resilience Act-konforme Sicherheit

Kundenindividuelle Lösungen für Embedded Cyber Security werden in einem prozessualen Rahmen entwickelt und erfüllen alle regulatorischen Anforderungen. Durch ein strukturiertes Vorgehen stellen wir sicher, dass unsere Lösungen nicht nur technisch, sondern auch normativ konform sind. Unsere vielschichtige Sicherheitsstrategie deckt alle Aspekte der Cyber Security ab und sorgt dafür, dass unsere Kunden stets einwandfrei gesicherte Embedded Systems erhalten.

AB 2026 PFLICHT

Anforderungen des Cyber Resilience Act für Embedded Software

Der Cyber Resilience Act (CRA), der vor kurzem (Oktober 2024) vom EU-Rat verabschiedet wurde, setzt neue Sicherheitsanforderungen für digitale Produkte. Es wird mit der aktuellen Gesetzgebung ein direkter Bezug zur CE-Kennzeichnung gemacht, da die Einhaltung der im CRA festgelegten Cybersicherheitsanforderungen künftig Voraussetzung für die CE-Zertifizierung digitaler Produkte sein wird. Die CE-Kennzeichnung signalisiert, dass ein Produkt den geltenden EU-Richtlinien entspricht und sicher auf den Markt gebracht werden darf. Mit dem CRA werden nun auch Cybersicherheitsaspekte zu einem integralen Bestandteil dieser Zertifizierung.

ANWENDUNGSBEISPIEL

Zero-Trust-Kommunikation auf Seriellen Bussystemen

Wie auch der Verkehr zwischen PC-Nutzern und Internetseiten stets verschlüsselt und vor dem "Mithören" abgesichert ist, sollten auch Steuergeräte oder elektronische Devices stets vor dem Mithören durch Fremde gesichert sein. Doch zu oft resultiert die Einfachheit seriellen Bussystemen mit Protokollen wie CAN oder ModBus in blanker Offenheit der Kommunikation.

CYBER SECURITY

SICHERE HARDWARE UND SOFTWARE FÜR EMBEDDED SYSTEMS

Cyber-Resilienz für Embedded Systems – Handlungsbedarf mit dem Cyber Resilience Act.

Embedded Systems in Geräten und Maschinen werden zunehmend Ziel von Cyberangriffen. Unser Whitepaper zeigt, wie Unternehmen ihre Systeme gegen Bedrohungen absichern und den Anforderungen des Cyber Resilience Act (CRA) gerecht werden können, der ab 2026 verpflichtend ist.

Lesen Sie on unserem Whitepaper Informationen rund um die wichtigsten Eckpfeiler für eine robuste Cybersicherheit:

Ihr Zugang zu unserem Whitepaper

Begriffe der Cyber Security und Cyber Resilience

Die Herausforderung bei Embedded Cyber Security liegt nicht nur in der technischen Umsetzung, sondern zunehmend auch im Umgang mit einer Vielzahl an Fachbegriffen, die aus unterschiedlichen Kontexten stammen. Viele dieser Begriffe sind ursprünglich aus der IT-Sicherheit entlehnt, wurden jedoch nicht systematisch in die Welt der eingebetteten Systeme übertragen. Dies führt in der Praxis zu Missverständnissen, unklaren Anforderungen und mangelnder Umsetzbarkeit. Mit diesem Glossar wollen wir die wichtigsten Begriffe der Cyber Security in einen neuen, technischen und normativen Kontext bringen – angepasst an die Besonderheiten und Restriktionen eingebetteter Systeme. Ziel ist es, ein gemeinsames Vokabular zu schaffen, das sowohl Entwicklerinnen und Entwickler als auch Projektverantwortliche in Sicherheitsfragen unterstützt.

Angriffsvektor

Ein Angriffsvektor beschreibt den Weg oder Mechanismus, über den ein Angreifer Zugang zu einem System erlangt oder eine Schwachstelle ausnutzt. In Embedded Systems können dies z. B. offene Schnittstellen, fehlerhafte Kommunikationsprotokolle oder ungesicherte Firmware-Updates sein. Das Verständnis von Angriffsvektoren ist entscheidend für die Risikoanalyse und für gezielte Schutzmaßnahmen. Sicherheitskonzepte wie Threat Modeling oder Secure-by-Design zielen darauf ab, Angriffsvektoren frühzeitig zu identifizieren und zu minimieren. Jeder Angriffsvektor stellt ein potenzielles Eintrittstor für eine Bedrohung dar.

Cyber Resilience Act

Der Cyber Resilience Act ist eine EU-Verordnung, die verbindliche Cybersicherheitsanforderungen für nahezu alle vernetzten Produkte mit digitalen Elementen festlegt. Hersteller sind verpflichtet, Schwachstellen zu beheben, sichere Updates zu ermöglichen und eine CE-Kennzeichnung auf Basis der neuen Anforderungen zu gewährleisten. Die Verordnung betrifft sowohl Hardware als auch Software – inklusive Embedded Systems – und adressiert die gesamte Lieferkette. Ziel ist es, die Resilienz gegenüber Cyberangriffen in der EU nachhaltig zu verbessern. Der CRA wird ab 2027 verpflichtend anwendbar sein.

Denial of Service

- Flooding: gezielte Überlastung durch massenhaft eingehende Anfragen oder Datenpakete.

- Physisches DoS: z.B. durch Trennen der Stromversorgung oder physische Zerstörung.

- Jamming: gezielte Störung drahtloser Kommunikation durch Aussendung von Funksignalen auf denselben Frequenzen.

Zur Abwehr dienen u. a. Traffic-Filter, Timeouts, Ressourcenbegrenzung und physische Schutzmaßnahmen.

Elevation of Privilege

Elevation of Privilege (EoP) bezeichnet die Ausweitung von Zugriffsrechten innerhalb eines Systems durch Ausnutzung von Schwachstellen. Ein Angreifer kann z. B. von Benutzer- auf Administratorrechte wechseln und damit Sicherheitsmechanismen umgehen. In Embedded Systems betrifft dies etwa fehlerhafte Zugriffskontrollen im Betriebssystem oder Sicherheitslücken in Anwendungsprozessen. EoP ist oft ein zweiter

Hardening

Hardening umfasst alle Maßnahmen, die ein System resistenter gegen Angriffe machen, indem Angriffsflächen reduziert werden. Dazu gehören das Entfernen unnötiger Dienste und Schnittstellen, sichere Konfiguration, strikte Rechtevergabe und systematische Aktualisierung von Software. In eingebetteten Systemen werden häufig nur die notwendigsten Komponenten installiert und der Zugriff auf Debug- oder Wartungsschnittstellen eingeschränkt. Ziel ist es, potenzielle Schwachstellen zu eliminieren, bevor sie ausgenutzt werden können. Hardening ist Teil eines Secure-by-Design-Ansatzes.

Penetration Test

Ein Penetrationstest ist eine gezielte Simulation von Angriffen auf ein System mit dem Ziel, Schwachstellen und Sicherheitslücken aufzudecken. Er umfasst typischerweise die Analyse von Netzwerkschnittstellen, Protokollen, Authentifizierungsmechanismen und physikalischem Zugriff. In der Embedded-Welt werden insbesondere Firmware, Bootloader und Kommunikationsschnittstellen geprüft. Die Tests erfolgen manuell und automatisiert und erfordern fundiertes Know-how über Systemarchitektur und Angriffsmethoden. Penetrationstests sind Bestandteil professioneller Security-Assessments und helfen, reale Risiken vor Markteinführung zu minimieren.

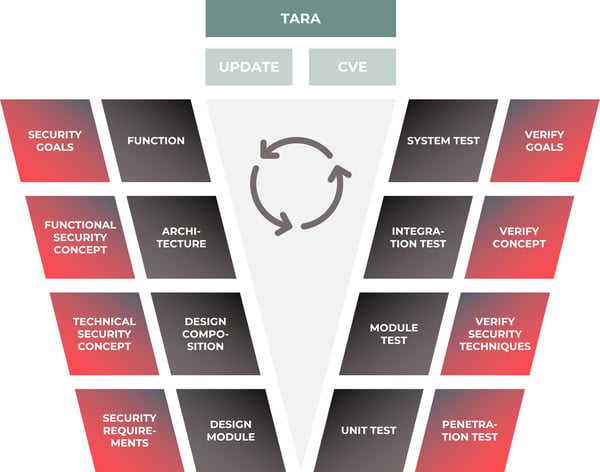

TARA

TARA steht für Threat Analysis and Risk Assessment und ist eine Methode zur strukturierten Analyse von Bedrohungen und der Bewertung von Risiken in eingebetteten Systemen. Sie basiert auf der Identifikation von Angriffszielen, potenziellen Bedrohungen, Schwachstellen und Schutzmechanismen. Ziel ist es, eine risikobasierte Sicherheitsstrategie zu entwickeln, die sowohl technische als auch organisatorische Maßnahmen umfasst. TARA ist zentrales Element normativer Sicherheitsprozesse, z. B. in der ISO/SAE 21434. Sie unterstützt Entwickler darin, Cyber Security frühzeitig systematisch zu integrieren.

Threat

Ein Threat (Bedrohung) ist ein potenzielles Ereignis oder eine Handlung, die ein System, eine Komponente oder eine Schnittstelle negativ beeinflussen kann. Im Kontext eingebetteter Systeme können Threats sowohl von außen (z. B. über Netzwerke) als auch von innen (z. B. über kompromittierte Komponenten) ausgehen. Threats werden im Rahmen von Bedrohungsanalysen wie TARA oder STRIDE identifiziert und priorisiert. Eine Bedrohung allein ist noch kein Risiko – dieses entsteht erst durch das Zusammentreffen mit einer Schwachstelle. Das Management von Threats ist ein Kernbestandteil jeder Sicherheitsarchitektur.

Vulnerability

Eine Vulnerability (Verwundbarkeit) ist eine Schwachstelle in einem System, die von einem Angreifer ausgenutzt werden kann. Bekannt gewordene Schwachstellen werden oft mit CVE-Nummern (Common Vulnerabilities and Exposures) katalogisiert, um einheitliche Referenzen und Patches zu ermöglichen. In Embedded Systems betrifft das z. B. Schwächen in Protokoll-Stacks, Betriebssystemen oder Peripherie-Treibern. Die Kenntnis und Behebung solcher Schwachstellen ist essenziell, um Angriffe zu verhindern. Regelmäßige CVE-Überwachung und sichere Updateprozesse sind Standardmaßnahmen.

Weakness

Weaknesses sind grundlegende Konstruktions- oder Implementierungsfehler in Software oder Hardware, die potenziell zu Sicherheitslücken führen können. Sie werden im CWE-Katalog (Common Weakness Enumeration) klassifiziert – z. B. Pufferüberläufe, fehlerhafte Authentifizierungslogik oder nicht initialisierte Speicherbereiche. Anders als CVEs beschreiben CWEs keine konkreten Vorfälle, sondern systematische Probleme in der Entwicklung. In Embedded Systems dient der CWE-Katalog als Basis für sicherheitsorientierte Codestandards, Schulungen und automatisierte Tools. Das Verständnis von Weaknesses hilft, Vulnerabilities gar nicht erst entstehen zu lassen.

Kontakt aufnehmen

Fragen, Anmerkungen und Anregungen darüber wie wir arbeiten und entwickeln beantworten wir gerne im persönlichen Gespräch. Senden Sie uns gerne eine Anfrage zu Ihrem Anliegen.

Wir freuen uns auf Sie.

Dr.-Ing. Hendrik Schnack

Vertrieb, Technik, Strategie

Hummam Kadour

Vertrieb